ポスト2027年のサイバーセキュリティ対策の強化

また、デジタル変革は多様な産業の現場でセンサーなどのOT(Operational Technology) とITの融合も後押ししました。これらの融合は、利便性を向上させますが、潜在的なセキュリティリスク上昇ももたらします。

情報の漏洩がおこると会社の信用の低下が起こり、生産システムを攻撃されると操業停止に追い込まれるなど企業の経済活動に多大な影響を与えてしまいます。

また昨今AIの進化によりセキュリティ脅威も広がっております。

本記事では、基幹システムのセキュリティリスクやその対策を紹介いたします。

基幹システムのセキュリティ脅威

近年では基幹インフラを狙ったサイバー攻撃が増加しています。従来までOTは企業の情報システムやインターネットなどの外部ネットワークから物理的に隔離された環境に置かれていたため、インターネット越しにサイバー攻撃を受ける心配はありませんでした。しかし近年では、Industry4.0やDXの促進により、IoTやAIなどを活用した工場のスマート化が進展しました。これによりOTとITのシステム融合が進み、OTシステムもITシステムと同様にサイバー攻撃の脅威にさらされるようになりました。その結果、工場を標的とした「サプライチェーンの弱点を悪用した攻撃」の社会的影響が年々増加しており、工場だけでなくサプライチェーン全体に深刻な被害を及ぼしています。

サイバーセキュリティ被害による工場の操業停止のニュースがこれまで以上に耳にすることも多くなったかと思います。

2024年1月に情報処理推進機構(IPA)が「情報セキュリティ10大脅威 2024」を公開しました。昨年同様「ランサムウェアによる被害」「サプライチェーンの弱点を悪用した攻撃」が上位となり、脆弱性を悪用したサイバー攻撃による影響が続いていると予測できます。また、「内部不正による情報漏えい等の被害」「不注意による情報漏えい等の被害」が前年より順位が上がっており、組織内の「人」が原因であるセキュリティインシデントに注視する必要があります。

基幹システムのセキュリティ課題を解決するために

従来のセキュリティは「境界型防御」が主流で、社内ネットワークとインターネット間に境界をつくり、外部からの脅威を境界でブロックすることで社内ネットワークの安全性を確保していました。しかし近年はクラウドサービスを利用する企業の増加、サイバー攻撃の巧妙化、内部からの情報漏洩などに伴い境界型防御によるセキュリティ対策が難しくなってきております。

境界型防御のように社内ネットワークは安全、境界外は危険という考え方ではなく、たとえ境界内部であっても信⽤しない、全てにおいて都度確認し、認証・認可を実施する「ゼロトラスト」に基づいたセキュリティ対策を実施することが必要となっています。

また、OT環境においても、ネットワークにつながる機器同士は毎回正しい相手かどうかを認証した上で、認証できた相手との通信は暗号化されます。例え同一ネットワーク内で不正な機器が接続されていたとしても、認証されないため正しい機器との通信はできず、マルウェアを拡散させることは非常に困難になります。

サイバー攻撃対策は一度導入することで終わりではなく、新しい脅威の出現を考慮しつつ、適切な対策が行われているかを定期的に監査やセキュリティチェックなどで確認し、必要に応じて新たな対策を導入することで、絶えずセキュリティを高める活動を行い続ける必要があります。

OT(Operational Technology)環境でのセキュリティ対策

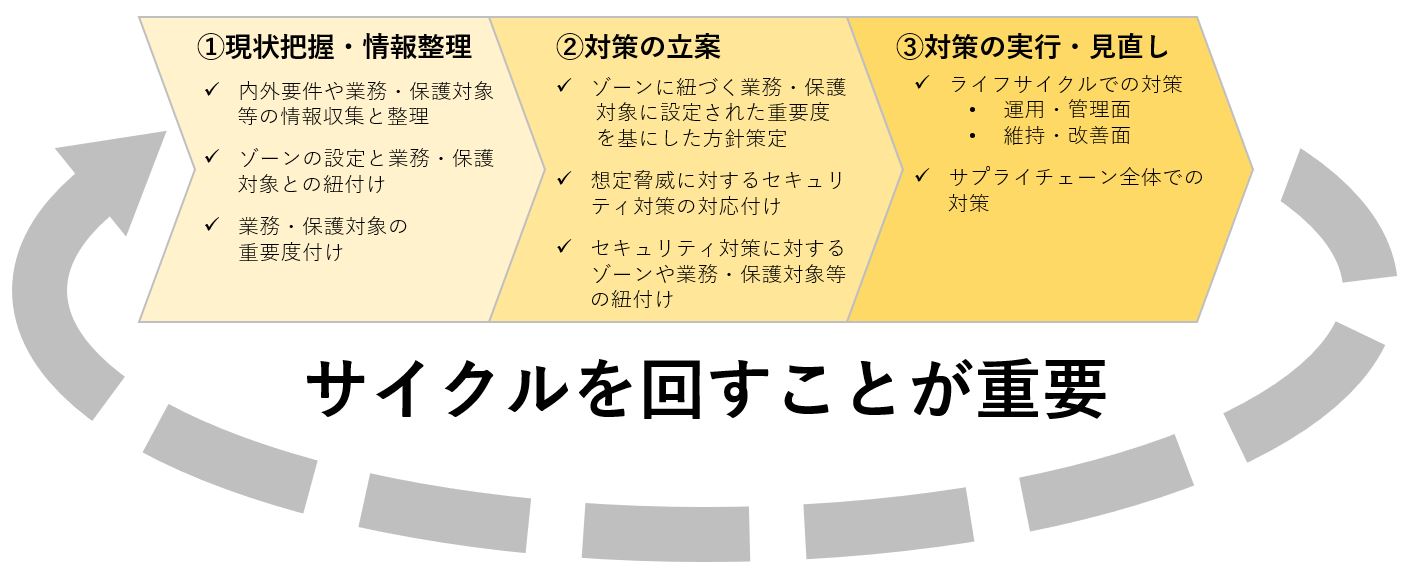

OT環境でのセキュリティ対策で重要なことは継続的に進めること、かつ妥当なコストで実現することです。これを実現するため、事業環境や技術動向の変化等に応じて、次に掲げるステップ①からステップ③について不断の見直しを行いながらサイクルを回すことが必要です。

【図2】セキュリティ対策の導入ステップ

ステップ①は現状把握・情報整理です。

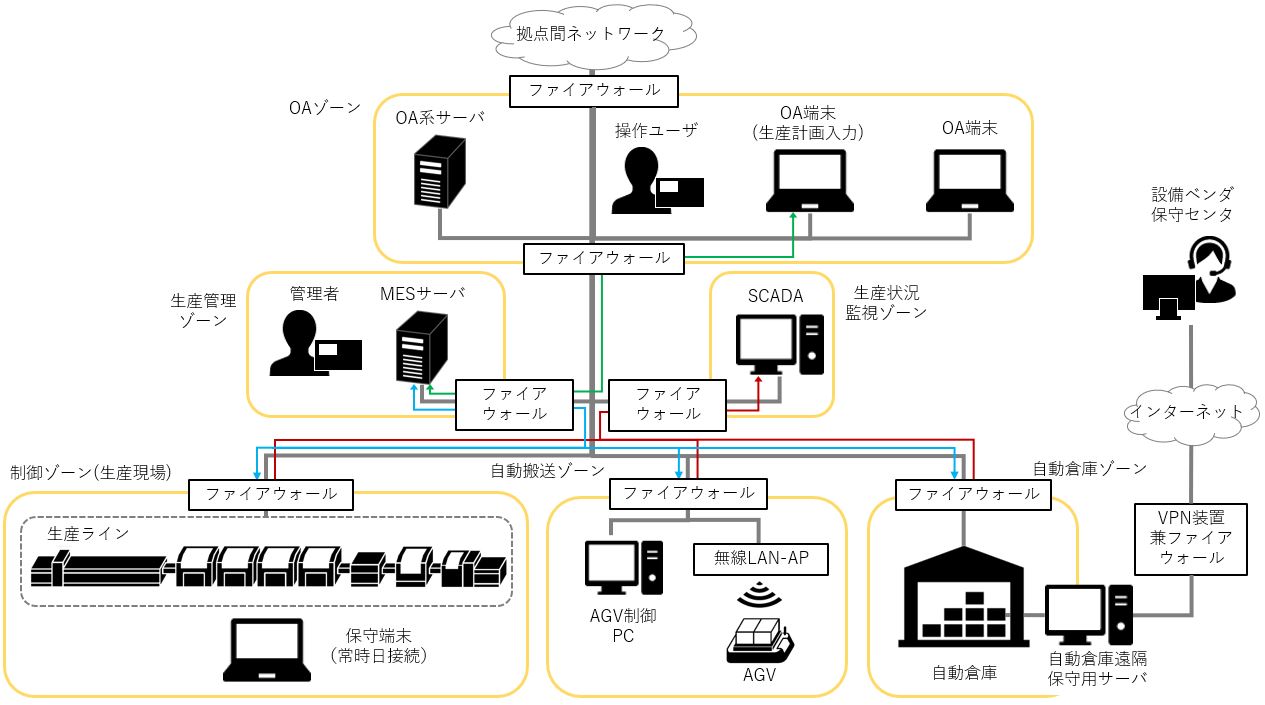

工場システムのセキュリティを検討する上で重要なことは、どの機器に対しどのレベルのセキュリティ対策が必要となるかを把握することです。そのため必要となる内外要件等の情報を収集・整理し、工場システムの業務内容や業務重要度などを考慮しつつ、同等水準のセキュリティ対策が求められる領域としてゾーンを設定し、ゾーンごとに業務や保護対象を結びつけます。ゾーンを設定することで、工場の機器やシステムを大きな括りの概念として俯瞰できるようになります。そうすることによって、あるゾーン内の保護対象がサイバー攻撃を受けた際、別のゾーンへ影響が及ぶことを抑止し、被害の極小化を検討できます。

【図3】ゾーンの設定例

ステップ②はセキュリティ対策の立案です。

整理したゾーンとそれに紐づく業務、保護対象、想定脅威に対して重要度・優先度を設定し、工場システムのセキュリティ対策を実施する上での方針を策定します。そのうえで、想定脅威に対するセキュリティ対策の対応付けを行います。ここで重要なことは、脅威に対応するためには物理面・システム構成面の双方で対策することです。セキュリティ対策に対するゾーン、業務、保護対象、脅威、影響を紐付けます。個別のセキュリティ対策については、個社や業界の置かれた環境に応じ、費用対効果等も勘案しながら、必要な対策を企画・実行することが重要です。

ステップ③はセキュリティ対策の実行、及び計画・対策・運用体制の不断の見直しです。

ステップ②で導入した物理面・システム構成面での対策に加え、ライフサイクルでの対策や、サプライチェーンを考慮した対策を実施し、実施・運用状況とその効果の確認及び評価・見直しを行います。物理面・システム構成面でのセキュリティ対策を導入しても、システムへの攻撃手法の進化により、システムへの攻撃を100%除去することは不可能です。

業界や個社の状況によっては物理面・システム構成面での対策に加え、侵入や攻撃活動が発生した場合に被害を最小化するための取り組みとして、早期に発見するための対策や、迅速に対処し攻撃活動を抑止するための対策といったライフサイクルにわたる対策を行うことが重要となります。ここで行う対策には運用・管理面のセキュリティ対策と維持・改善面のセキュリティ対策があります。運用・管理面のセキュリティ対策としては、OODAプロセスによるサイバー攻撃の早期認識と対処、セキュリティ管理、情報共有などが挙げられます。維持・改善面のセキュリティ対策としては、セキュリティ対策の評価・見直し・更新、攻撃手法の情報収集、人材教育などが挙げられます。

これらの取り組みによって得られた情報により、事業や環境、技術の変化等に応じて見直しを行い、ステップ③の後は必要に応じてステップ①から改めて取り組みを進めるといったサイクルを回すことが重要です。

AIによるセキュリティ脅威及び対策

近年、画像生成やChatGPTなど、AIがさまざまな分野で著しく進歩し話題になっています。こうしたAI技術を悪用したサイバー攻撃が現実化しつつあり、既存のセキュリティを突破するようになると予測されています。

例えば、AIによりシステムの脆弱性発見が容易になると考えられます。ファジングをAIが行うことで、高度な技術や専門知識がなくても脆弱性を見つけられるようになり、悪用されることが危惧されます。またAIがユーザーのふるまいを模倣すれば、セキュリティ機能で攻撃だと見破ることが困難になるともいわれています。代表的な例としては、指定された画像を選択することでログインしたりする「画像認証」のシステムは、これまで人間でなければ認識できないものと考えられていましたが、こういったシステムは、AIの画像認識技術によって簡単に突破されてしまう可能性が指摘されています。

こうしたAIを悪用したサイバー攻撃には、防御側にもAIの導入が対抗策となり、これまでは難しかった未知のマルウェアへの対処も可能になります。

AIにより、システム全体の動作状態を収集したデータを分析・学習を行い、システムの平常状態を把握することで異常を検知させる、被害を受けた場合に影響範囲を自動的に特定し、その範囲のみを隔離させることで、それ以外では事業継続を可能とさせるなどリスク低減を図ることができるようになります。

セキュリティサービスへの取り組み方

サイバー攻撃の多様化により企業活動に与えるビジネスインパクトが大きくなってきております。ITのみならずOT領域にまで広がっており、サイバーセキュリティ対策がビジネスの継続に重要なファクターとなってきております。

また、セキュリティインシデント発生後の組織の対応により被害が拡大される場合もあるため、人・組織・業務プロセスを含む包括的な対策が重要となります。

レイヤーズでは、サイバーセキュリティ戦略の策定、ゼロトラスト及びAIをベースとしたサイバーセキュリティ対策支援を実施いたします。

関連サービス

#デジタル化戦略・ITマネジメント

ソリューションに関する

ソリューションに関するオンライン相談問い合わせる メルマガ登録

最新情報をお届け! メルマガ登録

この記事の執筆者

-

川畑 昌彦DX事業部

川畑 昌彦DX事業部

プロフェッショナルディレクター -

大橋 未来DX事業部

大橋 未来DX事業部

シニアコンサルタント

職種別ソリューション